DuoKomp Sprzedaż i Magazyn - Dokumentacja

Rozdział 2.5.Serwer, dane i użytkownicy » UŻYTKOWNICY

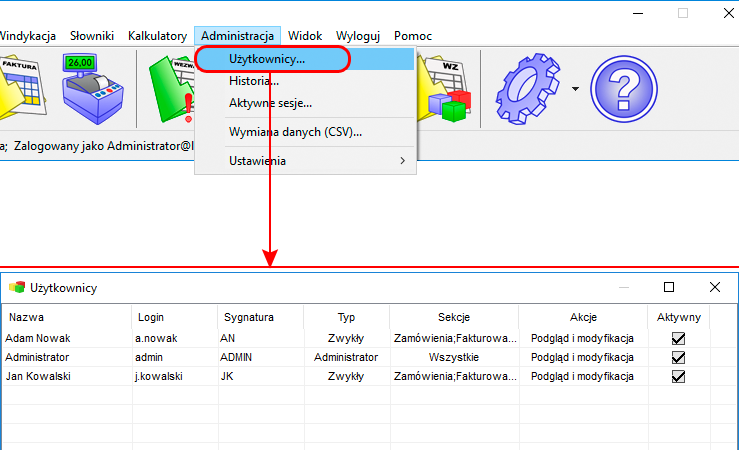

Dodawanie, edycja oraz usuwanie użytkowników programu dokonywane jest wyłącznie przez administratorów z poziomu aplikacji klienckiej po wybraniu w menu programu opcji Administracja|Użytkownicy....

Konfiguracja użytkownika dzieli się na następujące sekcje:

- profil,

- uprawnienia,

- ustawienia.

Ustawienia programu i użytkownika opisane są w odrębnym rozdziale.

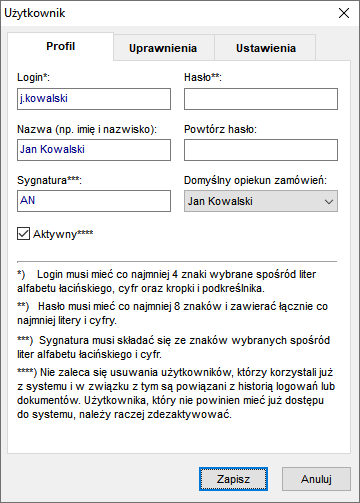

Profil użytkownika

Najważniejsze elementy składowe profilu to:

- login,

- hasło,

- nazwa,

- sygnatura,

- opcjonalne powiązanie z opiekunem zamówień,

- aktywność.

Login musi być unikalny w skali wszystkich użytkowników i spełniać następujące minimalne wymagania: długość co najmniej 4 znaków oraz składanie się wyłącznie z liter alfabetu łacińskiego, cyfr oraz znaków "." (kropka) i "_" (podkreślnik).

Hasło musi zostać określone i spełniać następujące minimalne wymagania: długość co najmniej 8 znaków oraz występowanie co najmniej liter i cyfr. Zalecane jest, aby zawierało również znaki specjalne, a także zarówno litery małe jak i duże.

Uzupełnieniem loginu jest nazwa użytkownika, która ma charakter opisowy, nie musi być unikalna i pojawia się w niektórych miejscach interfejsu.

Sygnatura musi zostać zdefiniowana, być unikalna i składać się z liter alfabetu łacińskiego oraz cyfr. Zaleca się, aby była możliwie krótka, ale zarazem zrozumiała dla człowieka i pozwalająca względnie łatwo zindentyfikować użytkownika – mogą to być w szczególności inicjały. Na chwilę obecną jest wykorzystywana w raportach zawierających informację o historii obiektów (patrz niżej) w celu maksymalnego zaoszczędzenia miejsca na ekranie.

Każdy użytkownik jest domyślnie aktywny. Jeśli jednak ta opcja zostanie wyłączona, wówczas użytkownik co prawda nadal figuruje w bazie danych, jednak nie jest w ogóle brany pod uwagę podczas logowania do programu. Nawet podanie prawidłowego loginu i hasła skutkuje wówczas komunikatem o nieudanej autoryzacji. Jedną z korzyści dezaktywacji zamiast całkowitego usunięcia użytkownika jest to, że w historii zdarzeń systemowych pozostaje pełny zapis o zdarzeniach związanych z takim użytkownikiem, nawet jeżeli nie będzie się on już więcej logował do programu. Usunięcie użytkownika powoduje bowiem, że związane z nim zdarzenia stają się nikomu nieprzypisane.

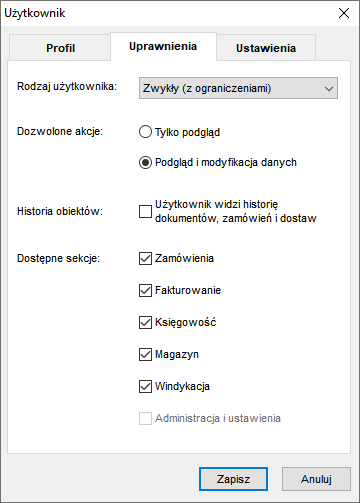

Uprawnienia użytkownika

Uprawnienia użytkowników są łączną kombinacją 3 następujących składników:

- rodzaj użytkownika,

- dozwolone akcje,

- dostępne działy,

- ujawnienie informacji o historii dokumentów, zamówień i dostaw.

Istnieją 2 rodzaje użytkowników:

- administratorzy,

- użytkownicy zwykli.

Ci pierwsi posiadają możliwość wykonywania wszelkich operacji na danych bez potrzeby dalszej konfiguracji. Mają również wyłączny dostęp do działu Administracja, który zawiera takie narzędzia jak edycja użytkowników, historia zdarzeń systemowych, aktywne sesje czy wymiana danych przez CSV. Uprawnienia użytkowników zwykłych zależą natomiast od ich szczegółowej konfiguracji i nigdy nie mają dostępu do działu Administracja.

Do codziennej pracy z programem należy korzystać z kont zwykłych użytkowników. Konto administracyjne posiada uprawnienia dużo szersze aniżeli jest to potrzebne na codzień i nie pozwala wydzielać poszczególnym osobom zakresów dostępu do danych, co jest kluczowe z punktu widzenia bezpieczeństwa, zarówno w sensie technicznym jak i organizacyjnym.

Zakres dozwolonych akcji został podzielony na 2 predefiniowane zestawy:

- tylko podgląd - możliwe jest wyłącznie otwieranie obiektów w trybie do odczytu,

- podgląd i modyfikacja danych - możliwe są wszystkie operacje na obiektach.

Dostęp do danych podzielony jest również na działy, które mniej więcej odpowiadają typowej strukturze organizacyjnej przedsiębiorstwa:

- Zamówienia,

- Fakturowanie,

- Magazyn,

- Windykacja,

- Księgowość,

- Administracja.

Możliwość wykonywania jakichkolwiek operacji na obiekcie zależy łącznie od jego powiązania z danym działem oraz od jej ogólnej dopuszczalności. Przykładowo uprawnienia do działu Fakturowanie połączone z możliwością edycji danych pozwalają tworzyć, edytować i usuwać faktury VAT, ale już nie noty odsetkowe, które należą do działu Windykacja. Natomiast wszyscy użytkownicy mają dostęp do słowników produktów, kontrahentów i walut z zastrzeżeniem, że dostęp do magazynowych atrybutów produktów wymaga uprawnień do działu Magazyn.

W interfejsie użytkownika najbardziej ewidentnym przejawem możliwości dostępu do danego zakresu danych lub operacji jest dostępność określonych przycisków i pozycji menu. Mechanizm takiej wizualizacji uprawnień działa jednak tylko na dość wysokim poziomie, więc pewne bardziej szczegółowe opcje mogą być w interfejsie użytkownika pozornie dostępne, choć tak w rzeczywistości nie jest. To bowiem serwer, a nie aplikacja kliencka, decyduje ostatecznie o uprawnieniach, więc próba wywołania niedozwolonej akcji i tak skończy się odpowiednim komunikatem błędu.

Ujawnienie informacji o historii dokumentów, zamówień i dostaw oznacza, że w oknach, które wyświetlają ich listy pojawiają się dodatkowe kolumny informujące o tym jaki użytkownik utworzył i ostatnio zmienił obiekt oraz kiedy ostatnia zmiana miała miejsce. Funkcjonalność ta dostępna jest od chwili zainstalowania wersji 1.4 programu i od tego momentu historia zdarzeń na obiektach jest zapisywana w bazie danych. Opcja ta jest domyślnie wyłączona, ponieważ przekazywanie takiej informacji do klienta stanowi dodatkowe obciążenie dla serwera, a po stronie okien aplikacji klienckiej generuje dodatkowe zapotrzebowanie na przestrzeń ekranową. Z tego ostatniego powodu użytkownik, który utworzył i zmienił obiekt ujawniany jest na liście poprzez jego sygnaturę, która powinna spełniać wskazane wyżej zalecenia. Jakkolwiek więc względy bezpieczeństwa i nadzoru nad działaniem organizacji mogą czynić tę opcję niezwykle przydatną, to należy włączać ją tylko starannie wyselekcjonowanym użytkownikom i tylko jeśli jest to faktycznie potrzebne.

Konfiguracja domyślna

Po instalacji programu i zainicjowaniu nowej bazy danych istnieje jeden użytkownik administracyjny o loginie i haśle "admin". Jest to jednak tylko rozwiązanie pozwalające na rozpoczęcie korzystania z programu, które samo w sobie stanowi poważną lukę bezpieczeństwa. Dlatego należy jak najszybciej zmienić co najmniej hasło, a najlepiej również login tego użytkownika.